Ponovno postavljanje lozinke može biti frustrirajuće za krajnje korisnike. Niko ne voli da ga ometa obavijest o ‘vrijeme za promjenu lozinke’ – a još manje voli kada nove lozinke koje kreiraju odbiju pravila o lozinkama njihove organizacije. IT timovi dijele bol, a resertovanje lozinki putem tiketa za servis i pozive podrške svakodnevno je teret. Bez obzira na to, opšte je prihvaćeno da bi sve lozinke trebalo da isteknu posle određenog vremenskog perioda.

Zašto je to slučaj? Da li vam je uopšte potreban istek lozinke? Istražite razlog zbog kojeg isteci postoje i zašto postavljanje lozinki na ‘nikad ne ističe’ može uštedjeti glavobolje, ali nije najbolja ideja za cyber sigurnost.

Zašto nam je lozinka istekla?

Tradicionalna politika poništavanja lozinke od 90 dana proizlazi iz potrebe za zaštitom od napada grubom silom. Organizacije obično pohranjuju lozinke kao hash-ove, koji su šifrirane verzije stvarnih lozinki kreiranih korištenjem kriptografskih hash funkcija (CHF-ova). Kada korisnik unese svoju lozinku, ona se raspršuje i upoređuje sa pohranjenim hashom. Napadači koji pokušavaju da provale ove lozinke moraju pogoditi ispravnu tako što će potencijalne lozinke proći kroz isti algoritam heširanja i upoređivati rezultate. Proces može biti dodatno komplikovan za napadače tehnikama kao što je soljenje, gdje se nasumični nizovi dodaju lozinkama prije heširanja.

Napadi grubom silom zavise od nekoliko faktora, uključujući računsku snagu koja je dostupna napadaču i snagu lozinke. Period resertovanja od 90 dana smatran je izbalansiranim pristupom za nadmašivanje brute-force napada, a da se korisnici ne opterećuju prečestim promjenama. Napredak u tehnologiji je, međutim, smanjio vrijeme potrebno za razbijanje lozinki, što je dovelo do ponovnog procjenjivanja ove politike. Uprkos tome, 90-dnevni rok ostaje preporuka u mnogim standardima usklađenosti, uključujući PCI.

Zašto su se neke organizacije riješile isteka roka trajanja?

Jedan od glavnih argumenata protiv redovnog isteka lozinke je da može dovesti do ponovnog korištenja slabih lozinki. Korisnici često prave male promjene u svojim postojećim lozinkama, kao što je promjena ‘Password1!’ na ‘Lozinka2!’. Ova praksa podriva sigurnosne prednosti promjene lozinke. Pravi problem ovdje ipak nije čin ponovnog postavljanja lozinki, već politika organizacije koja dopušta slabe lozinke.

Veći razlog zašto su se organizacije odlučile za lozinke „nikad ne istječu“ je smanjenje opterećenja IT-a i servisne službe. Troškovi i teret poništavanja lozinki na IT službama za podršku su značajni. Gartner procjenjuje da je 20-50% poziva IT help desk-a vezano za poništavanje lozinke, pri čemu svako resertovanje košta oko 70 USD rada prema Forresteru. Ovo se zbraja, posebno kada korisnici često zaborave svoje lozinke nakon što su prisiljeni kreirati nove.

Neke organizacije stoga mogu biti u iskušenju da primoraju krajnje korisnike da kreiraju jednu vrlo jaku lozinku, a zatim podese lozinke na ‘nikad ne ističe’ kako bi smanjile IT opterećenje i troškove ponovnog postavljanja.

Koji su rizici kod lozinki „nikad ne istekne“?

Imati jaku lozinku i nikad je ne mijenjati može nekome dati lažan osjećaj sigurnosti. Snažna lozinka nije imuna na pretnje; može biti podložan phishing shemama, kršenju podataka ili drugim vrstama cyber incidenata, a da korisnik toga ne shvati. Specops Breached Password Report je otkrio da 83% lozinki koje su ugrožene ispunjavaju regulatorne standarde za dužinu i složenost.

Organizacija može imati jaku politiku lozinki gdje je svaki krajnji korisnik prisiljen kreirati jaku lozinku koja je otporna na napade grubom silom. Ali šta se dešava ako zaposlenik odluči da ponovo koristi svoju lozinku za svoje Facebook, Netflix i sve druge lične aplikacije? Rizik od kompromitovanja lozinke se mnogo povećava, bez obzira na interne sigurnosne mjere koje organizacija ima. Istraživanje koje je sproveo LastPass pokazalo je da je 91% krajnjih korisnika razumjelo rizik od ponovne upotrebe lozinke – ali 59% je to ipak učinilo.

Još jedan rizik kod lozinki „nikad ne istekne“ je taj da bi napadač mogao koristiti skup kompromitovanih akreditiva tokom dužeg vremenskog perioda. Ponemon Institut je otkrio da je organizaciji obično potrebno oko 207 dana da identificira kršenje. Iako bi naredba isteka lozinke ovdje mogla biti korisna, vjerovatno je da bi napadač već postigao svoje ciljeve do trenutka kada lozinka istekne. Shodno tome, NIST i druge smjernice savjetuju organizacijama da postavljaju lozinke koje nikada ne istječu samo ako imaju mehanizme za identifikaciju ugroženih naloga.

Kako otkriti ugrožene lozinke

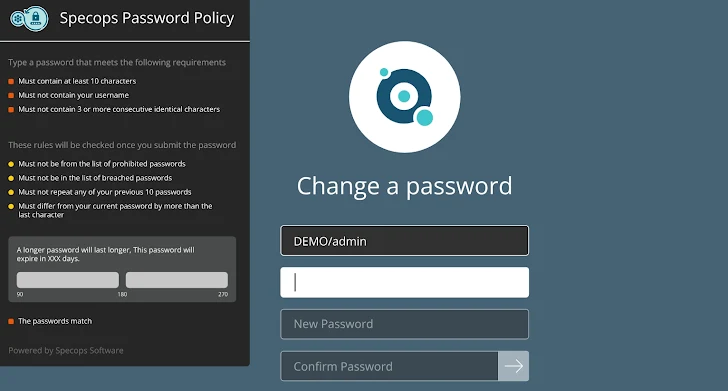

Organizacije moraju usvojiti sveobuhvatnu strategiju lozinki koja nadilazi uobičajeni istek. Ovo uključuje vođenje korisnika da kreiraju jake pristupne fraze od najmanje 15 znakova. Takva politika može značajno smanjiti ranjivost na napade brutalne sile. Podsticanje krajnjih korisnika da kreiraju duže lozinke može se postići i starenjem zasnovanim na dužini, pri čemu je dozvoljeno da se duže, jače lozinke koriste tokom dužih perioda pre isteka. Ovaj pristup eliminiše potrebu za jedinstvenim vremenom isteka za sve, pod uslovom da se korisnici pridržavaju pravilnika o lozinkama organizacije.

Prikaz slika sa stvaranjem jačih lozinki i starenjem na osnovu dužine

Međutim, čak i jake lozinke mogu biti ugrožene i potrebno je poduzeti mjere za otkrivanje toga. Kao što je jednom kompromitovano, vrijeme razbijanja lozinke u donjem desnom dijelu gornje tabele pretvara se u ‘trenutačno’. Organizacijama je potrebna zajednička strategija kako bi se osigurale da se pokriju i od slabih i od ugroženih lozinki.

Izvor:The Hacker News