Roblox programeri su meta uporne kampanje koja nastoji da kompromituje sisteme kroz lažne npm pakete, još jednom naglašavajući kako hakeri nastavljaju da iskorištavaju povjerenje u ekosistem otvorenog koda za isporuku zlonamernog softvera.

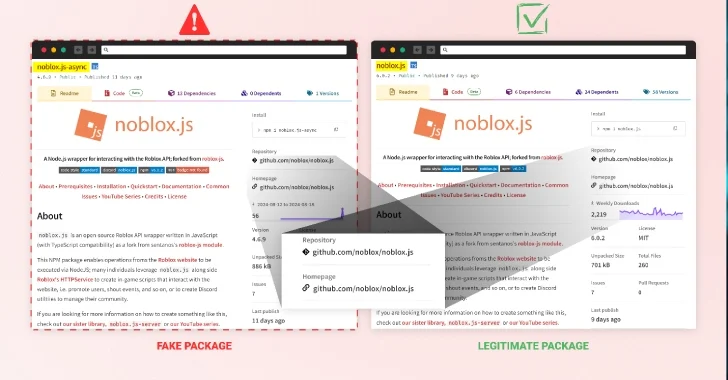

“Imitirajući popularnu biblioteku ‘noblox.js’, napadači su objavili desetine paketa dizajniranih da ukradu osjetljive podatke i kompromituju sisteme”, rekao je istraživač Chekmarxa Yehuda Gelb u tehničkom izvještaju.

ReversingLabs je prvi put dokumentovao detalje o kampanji u augustu 2023. kao dio kampanje koja je isporučila kradljivca nazvanu Luna Token Grabber, za koju se navodi da je “repriza napada otkrivenog prije dvije godine” u oktobru 2021.

Od početka godine, dva druga paketa pod nazivom noblox.js-proxy-server i noblox-ts identifikovana su kao zlonamjerna i oponašaju popularnu biblioteku Node.js za isporuku zlonamjernog softvera za krađu i trojanca za daljinski pristup pod nazivom Quasar RAT.

“Napadači ove kampanje koristili su tehnike uključujući žigosanje, combosquatting i starjacking kako bi stvorili uvjerljivu iluziju legitimnosti za svoje zlonamjerne pakete”, rekao je Gelb,

U tu svrhu, paketima se daje furnira legitimnosti tako što se nazivaju noblox.js-async, noblox.js-thread, noblox.js-threads i noblox.js-api, ostavljajući dojam nesuđenim programerima da su ove biblioteke vezano za legitimni paket “noblox.js”.

Statistika preuzimanja paketa:

- noblox.js-async (74 preuzimanja)

- noblox.js-thread (117 preuzimanja)

- noblox.js-threads (64 preuzimanja)

- noblox.js-api (64 preuzimanja)

Druga tehnika koja se koristi je “starjacking”, u kojoj lažni paketi navode izvorno spremište kao ono stvarne biblioteke noblox.js kako bi izgledalo uglednije.

Zlonamjerni kod ugrađen u najnoviju iteraciju djeluje kao pristupnik za posluživanje dodatnih korisnih podataka koji se nalaze na GitHub skladištu , dok istovremeno krade Discord tokene, ažurira Microsoft Defender Antivirus listu isključenja kako bi se izbjegao otkrivanje i postavlja postojanost pomoću promjene Windows Registry .

“Središnji dio efikasnosti zlonamjernog softvera je njegov pristup postojanosti, koristeći aplikaciju Windows postavke kako bi se osigurao održiv pristup”, napomenuo je Gelb. “Kao rezultat toga, svaki put kada korisnik pokuša da otvori aplikaciju Windows postavke, sistem umjesto toga nehotice pokreće zlonamjerni softver.”

Krajnji cilj lanca napada je implementacija Quasar RAT-a koji napadaču daje daljinsku kontrolu nad zaraženim sistemom. Sakupljene informacije se eksfiltriraju na napadačev server za komandu i kontrolu (C2) koristeći Discord webhook.

Nalazi su pokazatelj da se stalni niz novih paketa i dalje objavljuje uprkos naporima za uklanjanje, zbog čega je od suštinske važnosti da programeri ostanu na oprezu protiv tekuće prijetnje.

Izvor:The Hacker News