Zlonamjerni softver poznat kao GootLoader i dalje je u aktivnoj upotrebi od strane hakera koji žele da isporuče dodatni teret ugroženim hostovima.

“Ažuriranja korisnog opterećenja GootLoader-a rezultovala su nekoliko verzija GootLoader-a, s GootLoader-om 3 koji je trenutno u aktivnoj upotrebi,” izjavila je firma za cyber sigurnost Cybereason u analizi objavljenoj prošle sedmice.

“Iako su se neke pojedinosti GootLoader-a promijenile tokom vremena, strategije infekcije i ukupna funkcionalnost ostaju slične ponovnom pojavljivanju zlonamjernog softvera 2020. godine.”

GootLoader, učitavač zlonamjernog softvera dio bankovnog trojanca Gootkit, povezan je s hakerom po imenu Hive0127 (poznat i kao UNC2565). Zloupotrebljava JavaScript za preuzimanje alata za post-eksploataciju i distribuira se putem taktike trovanja optimizacije za pretraživače (SEO).

Obično služi kao provod za isporuku različitih korisnih tereta kao što su Cobalt Strike, Gootkit, IcedID, Kronos, REvil i SystemBC.

Posljednjih mjeseci, hakeri koji stoje iza GootLoadera takođe su pokrenuli vlastiti alat za komandu i kontrolu (C2) i bočno kretanje nazvan GootBot, što ukazuje da “grupa širi svoje tržište kako bi pridobila širu publiku za svoju financijsku dobit.”

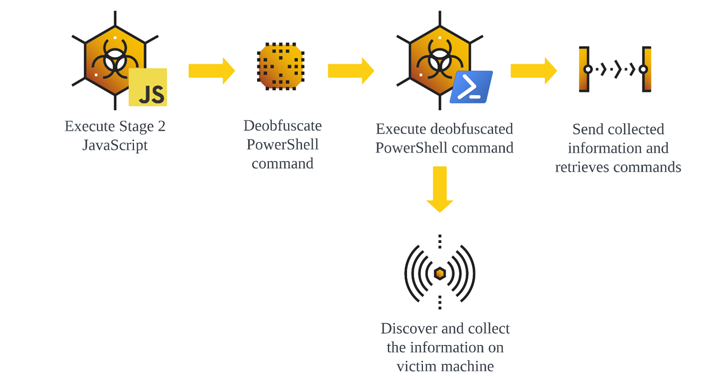

Lanci napada uključuju kompromitiranje web-mjesta za hostovanje GootLoader JavaScript korisnog opterećenja tako što ga predaju kao pravne dokumente i ugovore, koji, kada se pokrenu, postavlja postojanost koristeći zakazani zadatak i izvršava dodatni JavaScript za pokretanje PowerShell skripte za prikupljanje sistemskih informacija i čekanje daljnja uputstva.

„Web lokacije koje hostuju ove arhivske fajlove koriste tehnike trovanja Search Engine Optimization (SEO) kako bi privukle žrtve koje traže poslovne datoteke kao što su šabloni ugovora ili pravni dokumenti“, rekli su istraživači bezbjednosti Ralph Villanueva, Kotaro Ogino i Gal Romano.

Napadi su takođe značajni po tome što koriste kodiranje izvornog koda, zamagljivanje toka kontrole i inflaciju veličine korisnog opterećenja kako bi se oduprli analizi i detekciji. Druga tehnika uključuje ugrađivanje zlonamjernog softvera u legitimne datoteke JavaScript biblioteke kao što su jQuery, Lodash, Maplace.js i tui-chart.

“GootLoader je primio nekoliko ažuriranja tokom svog životnog ciklusa, uključujući promjene u funkcijama izbjegavanja i izvršenja”, zaključuju istraživači.

Izvor:The Hacker News